¶ Introdução

A VPN é um método de tunelamento de tráfego de dados por meio da internet, a fim de disponibilizar segurança na troca de informações. Com esse conhecimento, poderá utilizar um protocolo de VPN seguro com certificado digital, que possui capacidade de garantir segurança de informações sigilosas em seu dispositivo móvel ou desktop. Nesta Wiki haverá a configuração no equipamento como Servidor usando o protocolo Ikev2 (Internet Key Exchange version 2) e como exportar para instalar em seu dispositivo.

O objetivo da Wiki em questão, é orientar como realizar a criação de uma VPN IKEv2, para utilizações diversas de comunicação segura.

¶ Requisitos

Para realizar esta configuração em seu Mikrotik, você precisará ter os seguintes pré-requisitos:

- Internet com IP Público (IP visível na internet diretamente no seu equipamento, sem

CGNAT); - Winbox instalado em seu computador e com acesso na Mikrotik, caso precise, baixe o aplicativo através do site do fabricante;

- Conhecimento básico de redes para manipulação do equipamento durante oprocedimento;

- Conceito e fundamento sobre VPN (Virtual Private Network).

Observações: A IXC Soft não se responsabiliza por mau uso das ferramentas. Esta é uma Wiki técnica voltada ao setor empresarial, portanto, solicite acompanhamento do responsável por implementação/funcionalidades.

¶ Implementação

Vamos dar início com os procedimentos básicos de implementação, através de passos para a configuração da VPN IKEv2.

É extremamente importante que todos os passos sejam seguidos adequadamente, para evitar possíveis problemas no momento da instalação.

¶ Passo 1 - DDNS Cloud Mikrotik:

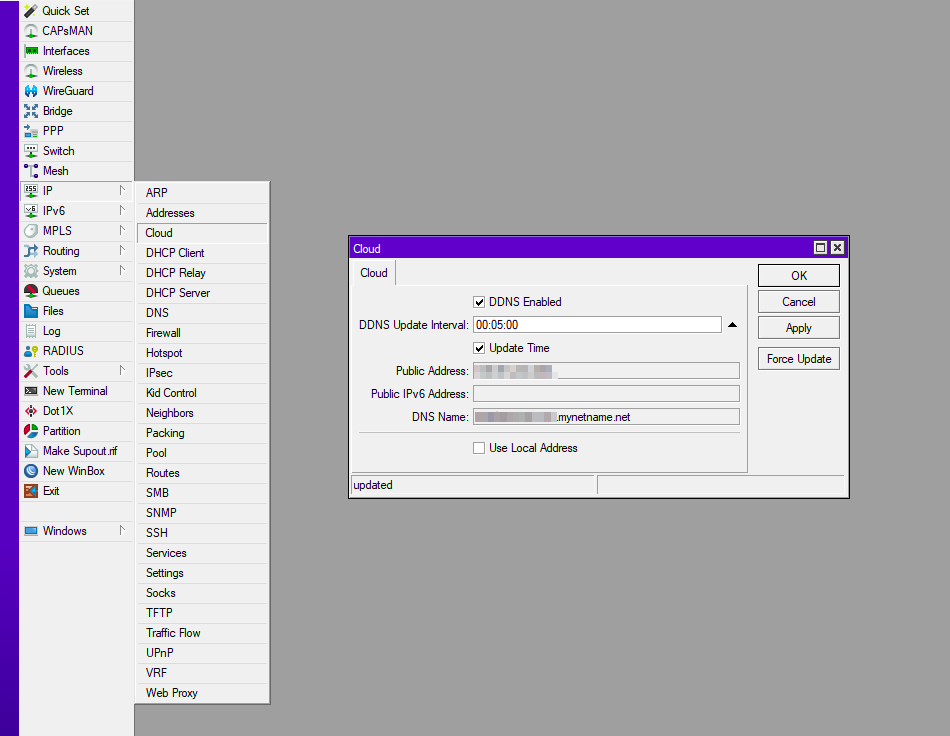

Acesse o menu IP -> Opção Cloud;

Habilite a função DDNS Enabled e clique no botão Apply;

DDNS Update Interval: Tempo em que será atualizado o IP para o DNS name.

Atenção: Esse procedimento será útil caso você não tenha IP público fixo, ou seja, caso você seja desconectado, o DDNS será o funcionamento é necessário ter um destino único para acesso ao servidor da VPN, a DDNS da mikrotik disponibiliza a solução. Caso você possua IP fixo, poderá pular esse passo,se não, salve o endereço gerado no campo DNS Name.

¶ Passo 2 - Interface Virtual:

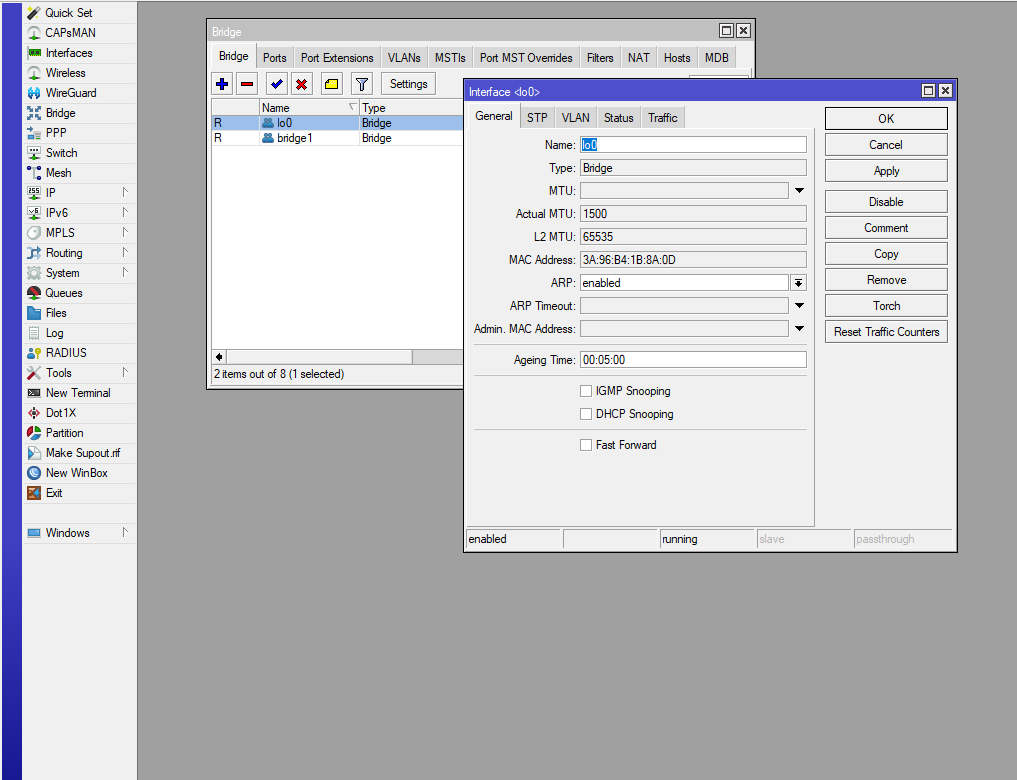

Acesse o menu Bridge e adicione uma nova interface virtual, nessa parte, será preciso definir um nome a interface e aplicar para salvar.

¶ Passo 3 - Endereço IP:

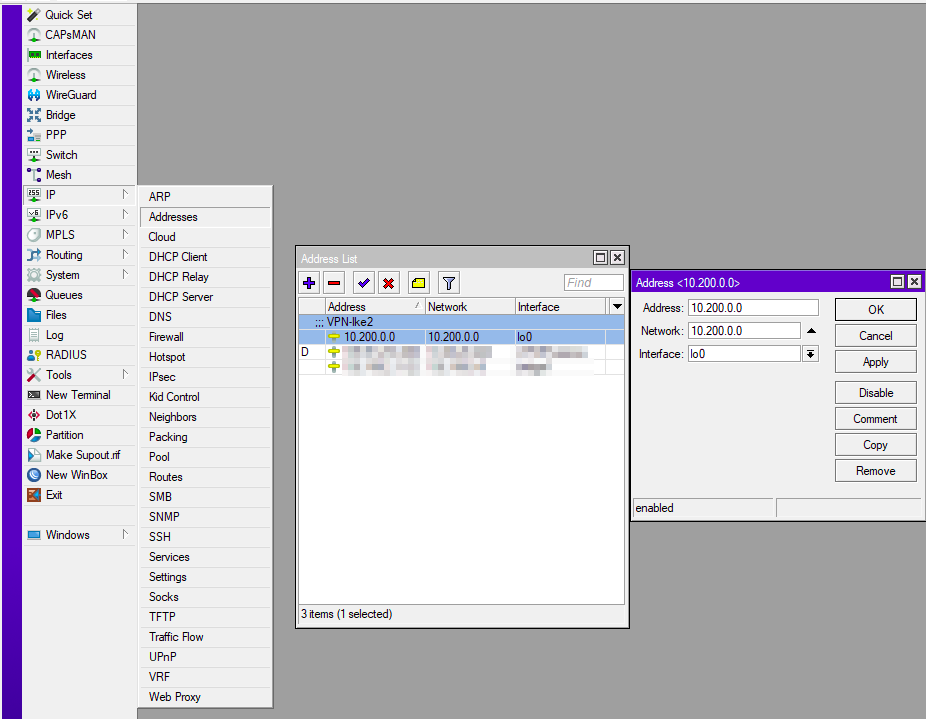

Acesse o menu IP -> Opção Address;

Adicione um IP à interface virtual criada na parte 2, conforme a imagem abaixo:

Esse IP será o Gateway de navegação dos clientes conectados na VPN, portanto, no passo a seguir, ele não poderá ser distribuído para uso.

¶ Passo 4 - Pool VPN:

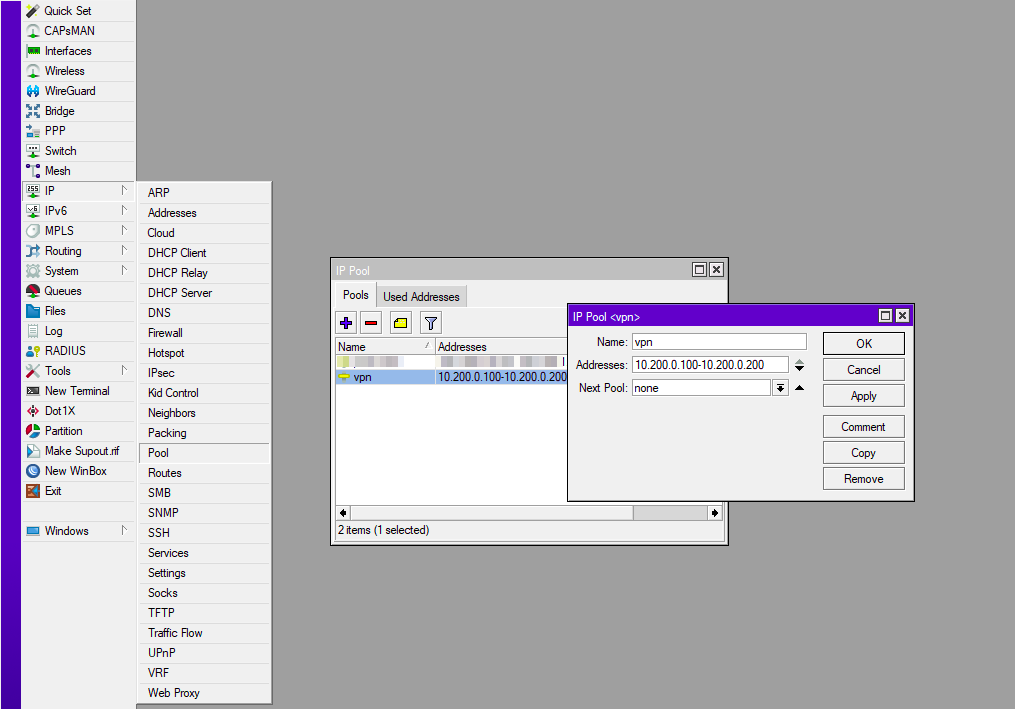

Acesse o menu IP -> opção Pool;

Adicionaremos uma faixa de IPs para os clientes, ou seja, a quantidade de endereços que poderão utilizar no túnel VPN.

No exemplo acima, foi disponibilizado 100 endereços, sendo assim, um alcance de 100 clientes conectados simultaneamente.

¶ Passo 5 Firewall IKEv2:

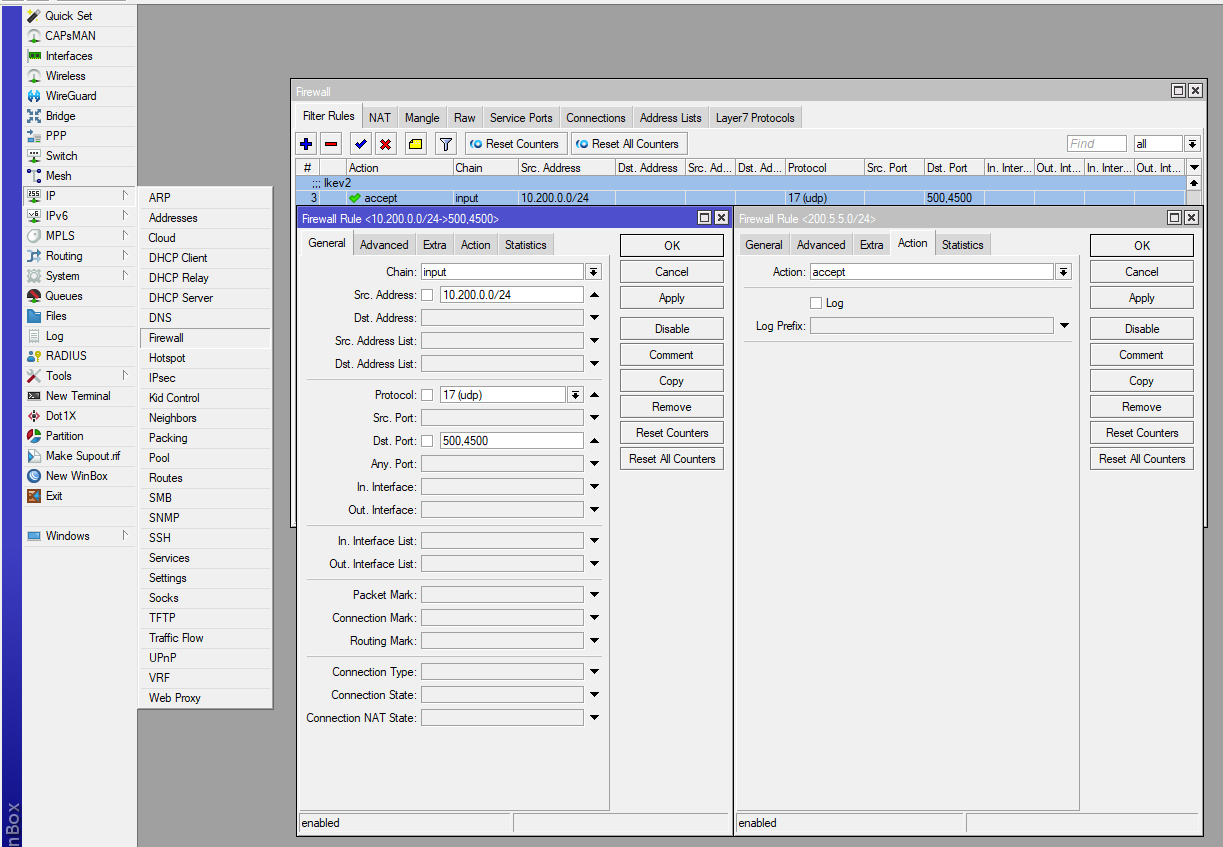

Acesse o menu IP -> opção Firewall -> aba Filter Rules;

A VPN Ikev2 com IPsec necessitará das portas UDP 1500 e UDP 500 acessíveis, por isso,será permitido o tráfego nelas a partir da pool criada anteriormente.

¶ Passo 6 Firewall IPsec:

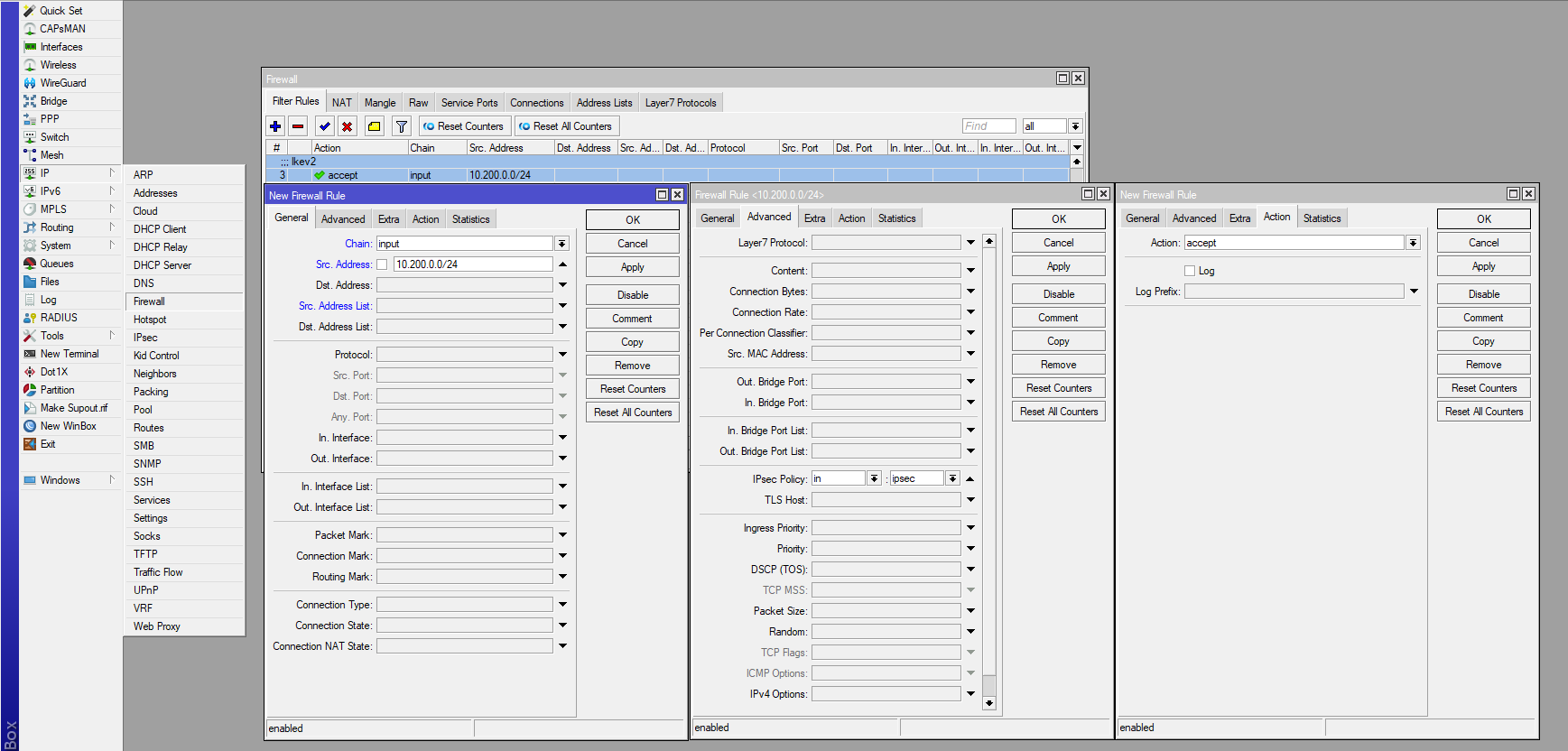

Será criado uma nova regra de firewall permitindo o tráfego de IPSec. Para isso, preencha os campos:

Chain: Input;

Src. Address: 10.200.0.0/24 (A faixa de IPs escolhida anteriormente);

Aba Advanced - IPsec Policy: in e ipsec;

Aba Action - Action: accept.

Siga a imagem abaixo para auxílio do procedimento.

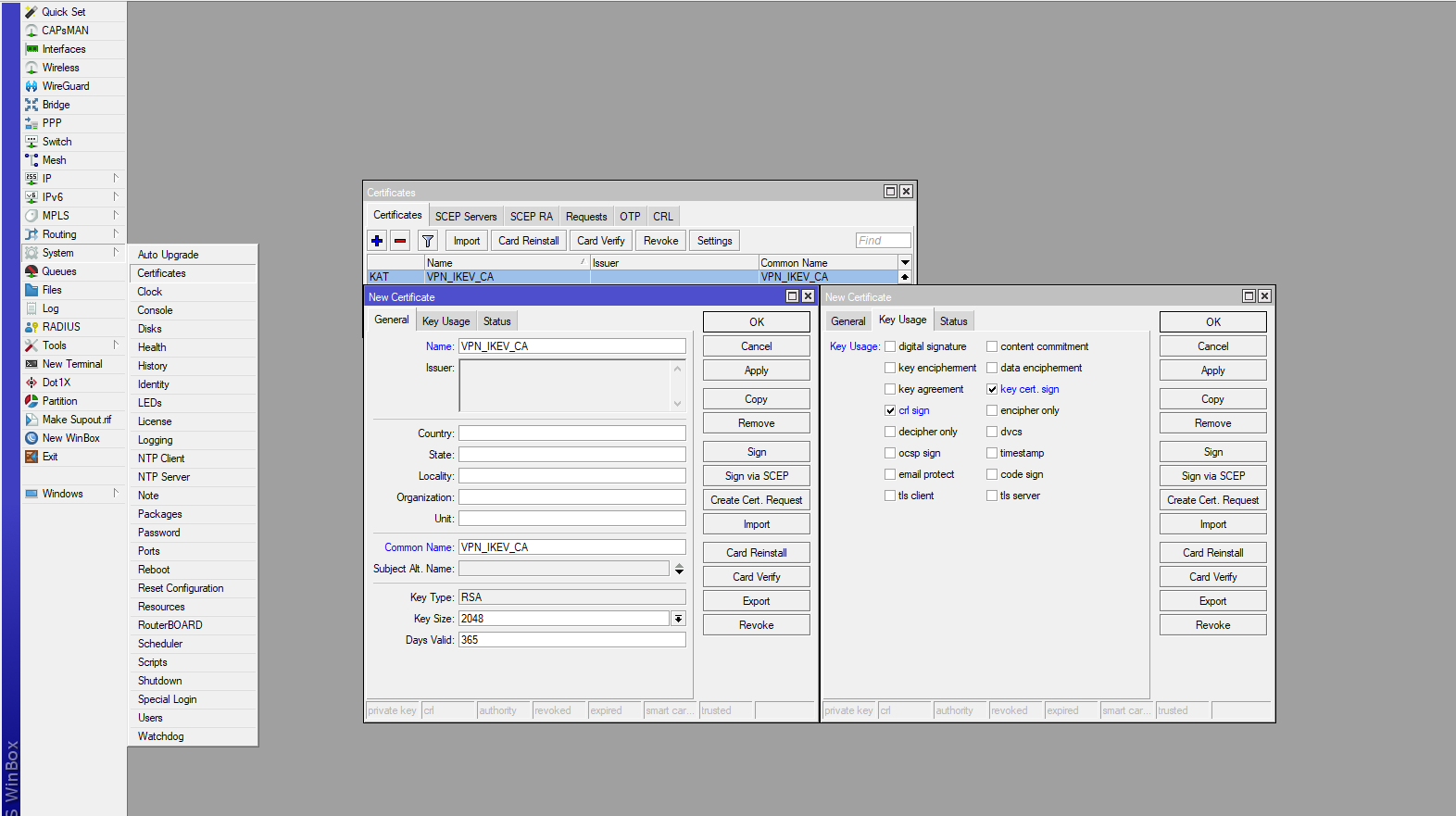

Atenção: Durante a adição de cada certificado, haverá campos e abas importantes, os não preenchidos são opcionais.

¶ Passo 7 - Certificado CA:

Acesse o menu System -> opção Certificates:

Name: Defina o nome do certificado;

Common Name: Defina o nome comum do certificado;

Days Valid: Prazo de validade deste certificado.

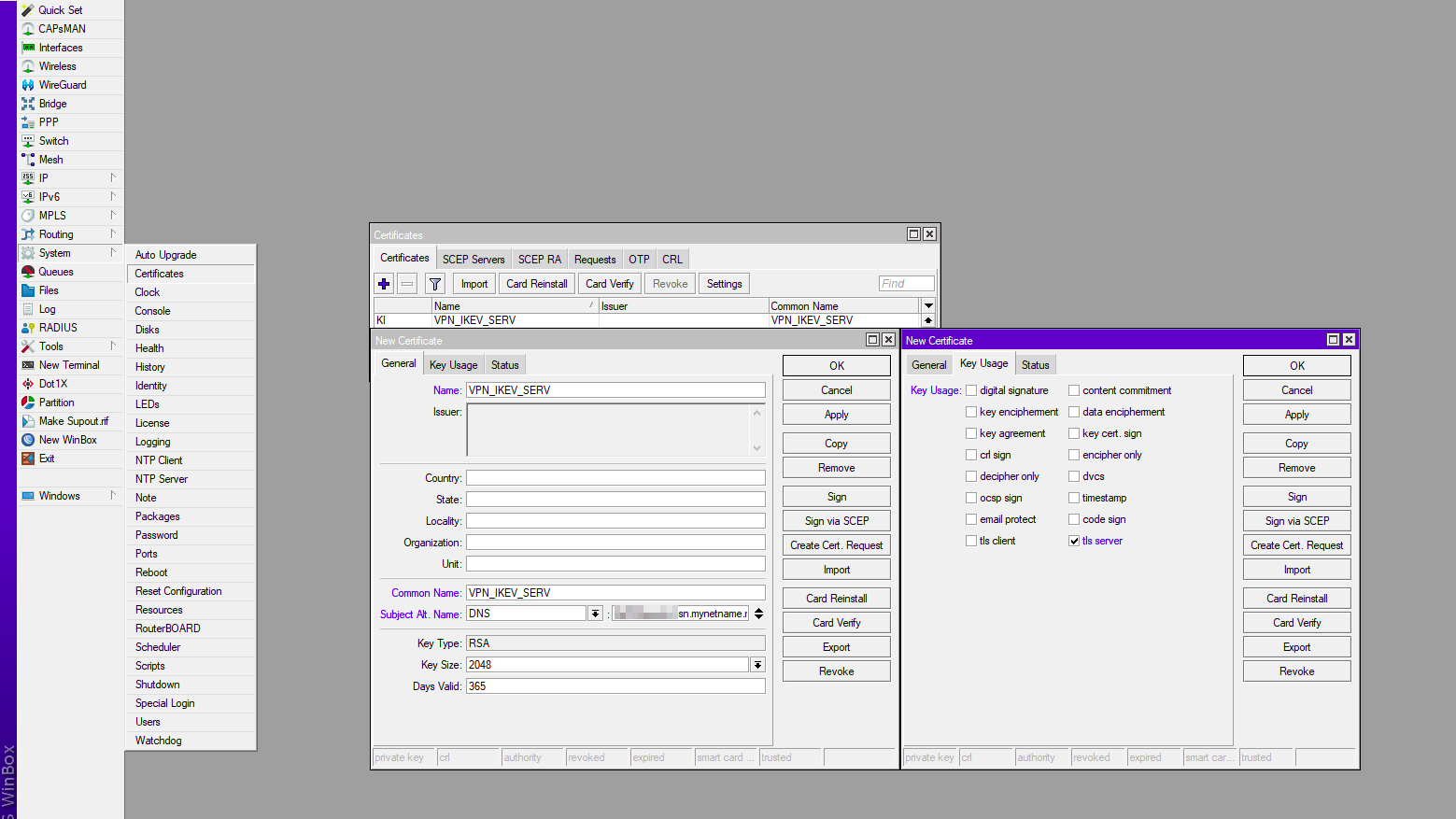

Na aba Key Usage do certificado, marque as opções conforme a imagem abaixo:

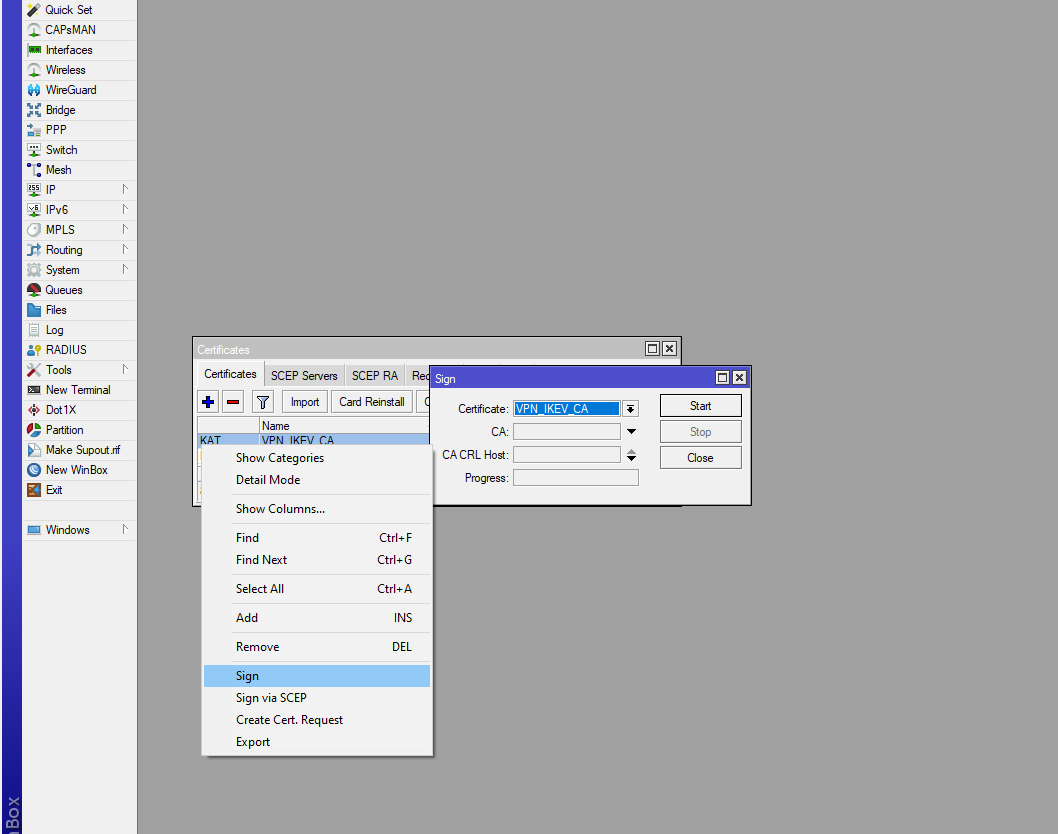

¶ Passo 8 - Certificado CA:

Após gerar o certificado, clique com o botão direito em Sign e depois no botão Start.

Esse procedimento irá sinalizar o certificado como ativo.

No campo Progress, ao terminar, aparecerá escrito "Done", indicando o término.

¶ Passo 9 - Certificado Servidor:

Name: Defina o nome do certificado;

Common Name: Defina o nome comum do certificado;

Days Valid: Prazo de validade deste certificado;

Subject Alt. Name: Define o método de conexão do certificado servidor. No passo 1 foi escolhido o DNS da Cloud, mas caso você tenha IP Público fixo, selecione IP e no próximo campo, preencha o IP para acesso.

Na aba Key Usage do certificado, marque a opção “tls server”, conforme a imagem abaixo:

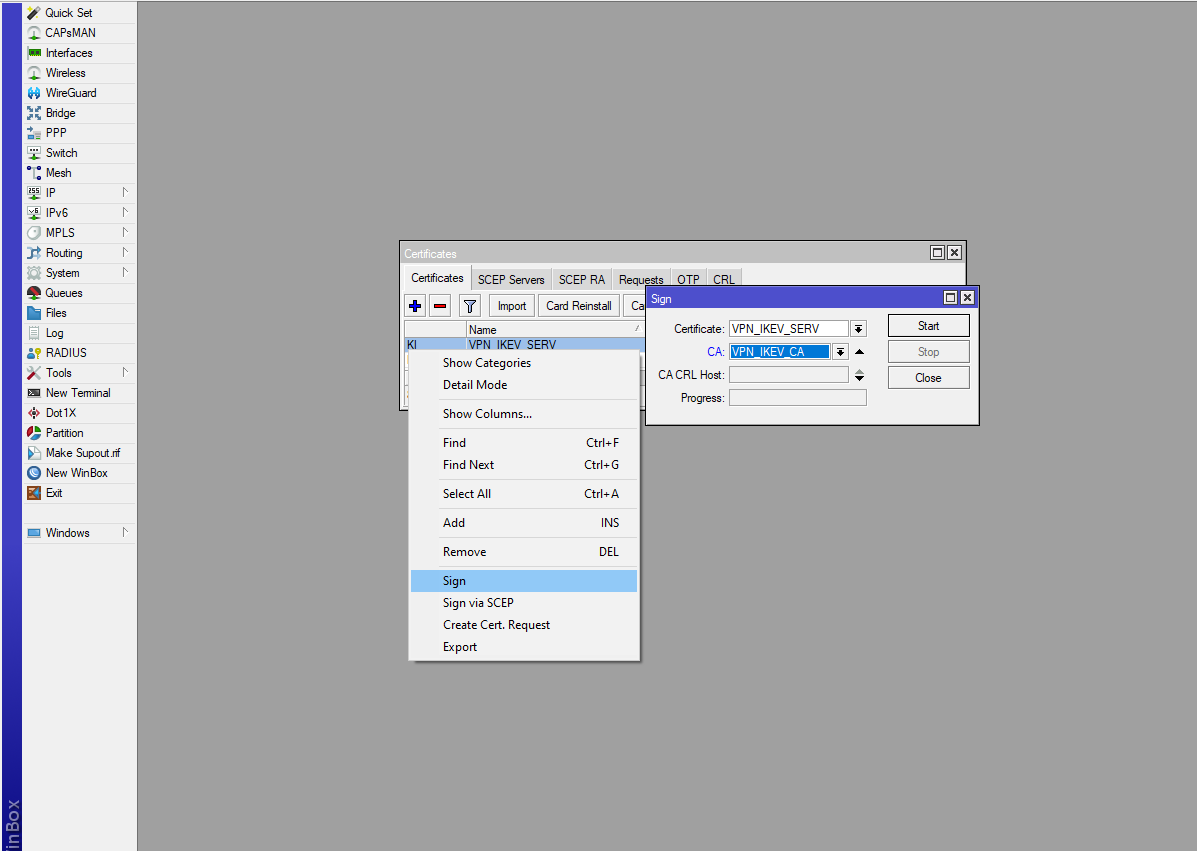

¶ Passo 10 - Certificado Servidor:

Após gerar o certificado, clique com o botão direito e depois em Sign. No campo CA, selecione o certificado de CA criado anteriormente e depois clique no botão Start.

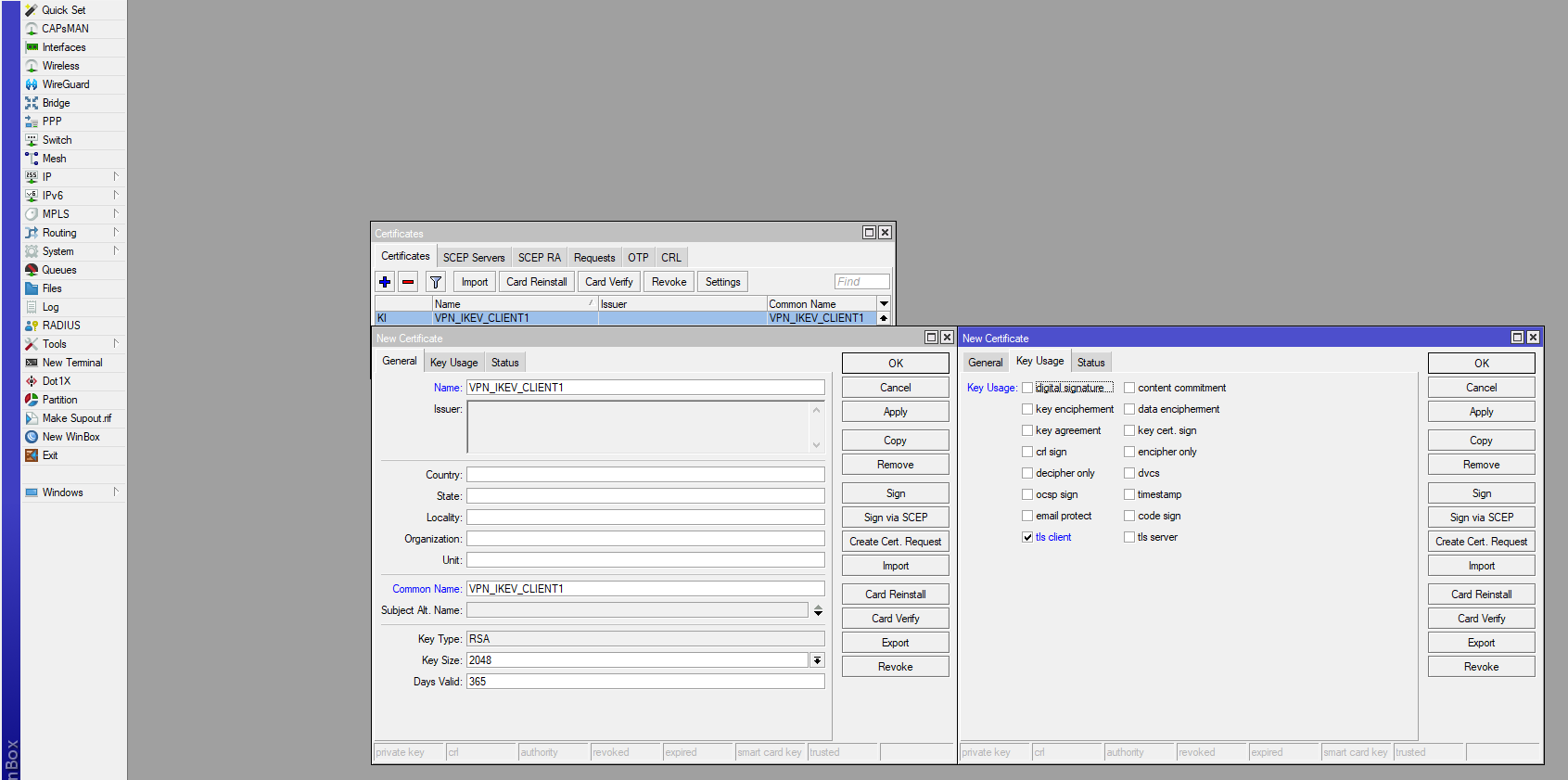

¶ Passo 11 - Certificado Cliente:

Name: Defina o nome do certificado;

Common Name: Defina o nome comum do certificado;

Days Valid: Prazo de validade deste certificado.

Na aba Key Usage do certificado, marque a opção “tls client”, conforme a imagem abaixo.

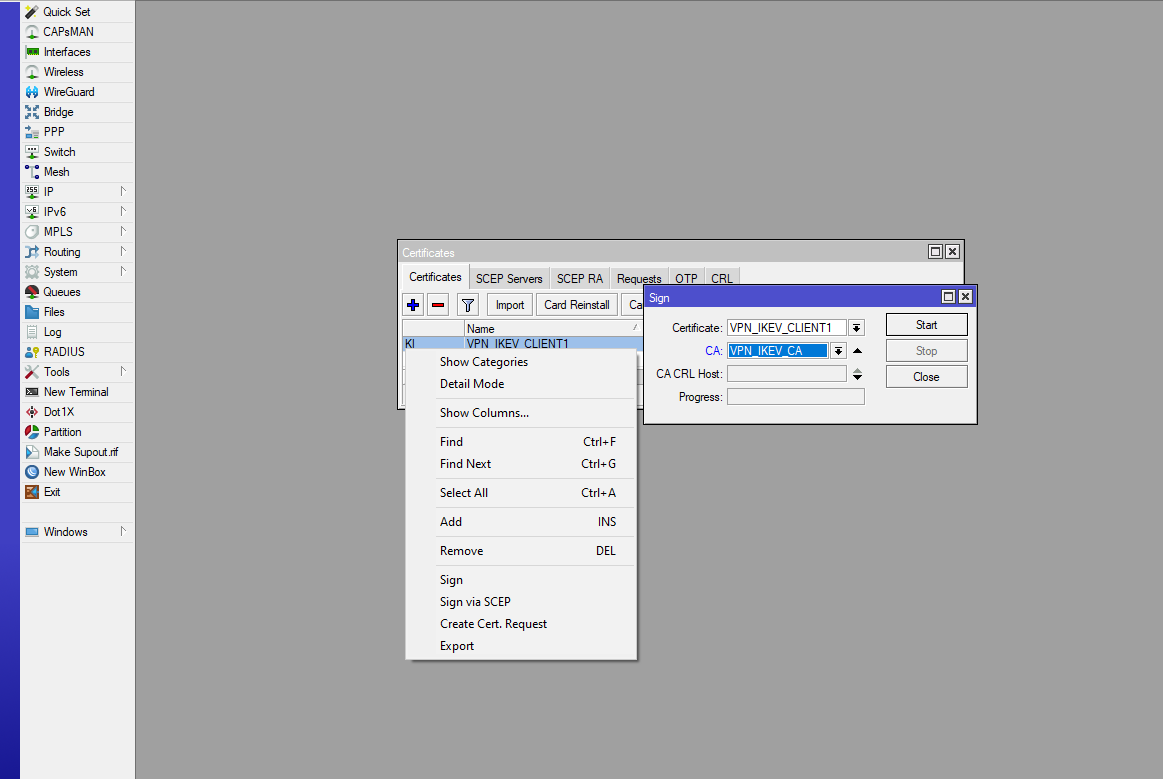

¶ Passo 12 - Certificado Cliente:

Após gerar o certificado, clique com o botão direito e depois em Sign. No campo CA, selecione o certificado de CA criado anteriormente e depois clique no botão Start.

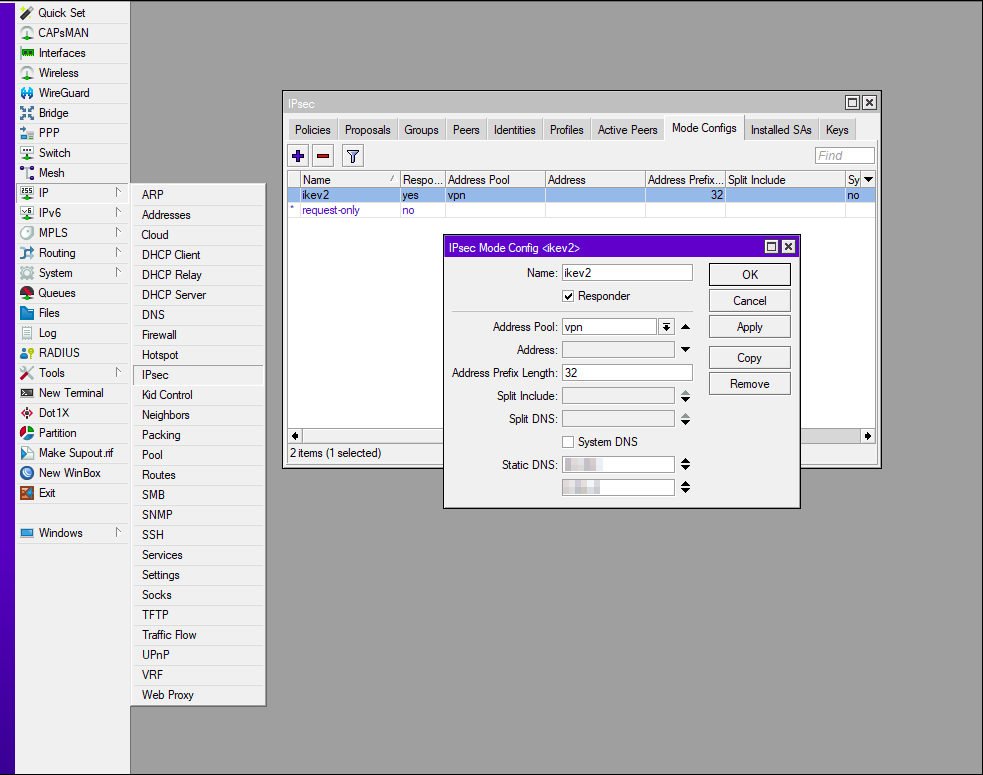

¶ Passo 13 - IPsec/Mode Configs:

Acesse o menu IP -> opção IPSec:

Name: Defina o nome do modo de configuração e marque a caixa Responder.

Address Pool: Selecione a Pool criada no passo 4;

Address Prefix Length: Prefixo de entrega de IPs, mantenha 32 bits;

Static DNS: Defina o DNS primário e secundário para navegação do cliente VPN.

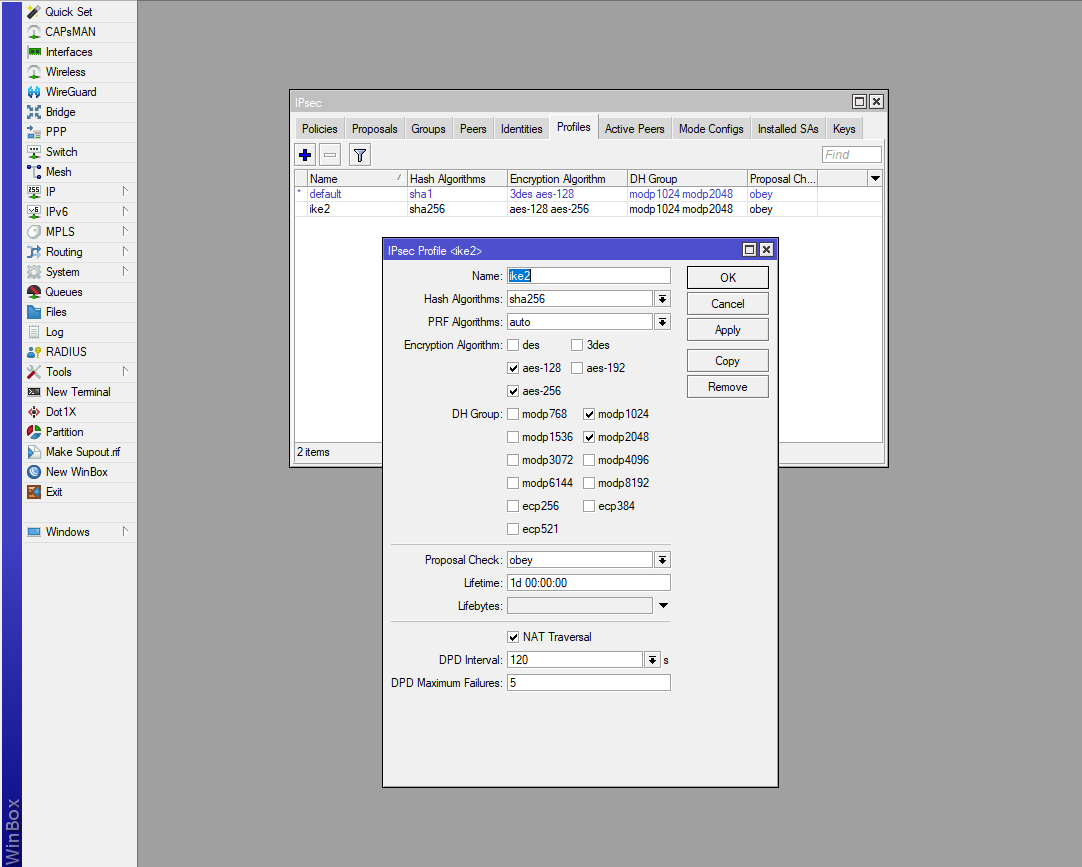

¶ Passo 14 - IPsec Profiles:

Na aba Profiles para definir as Hashs de criptografias, adicione um novo.

Name: Define o nome do Perfil.

Marque as demais opções conforme o print abaixo:

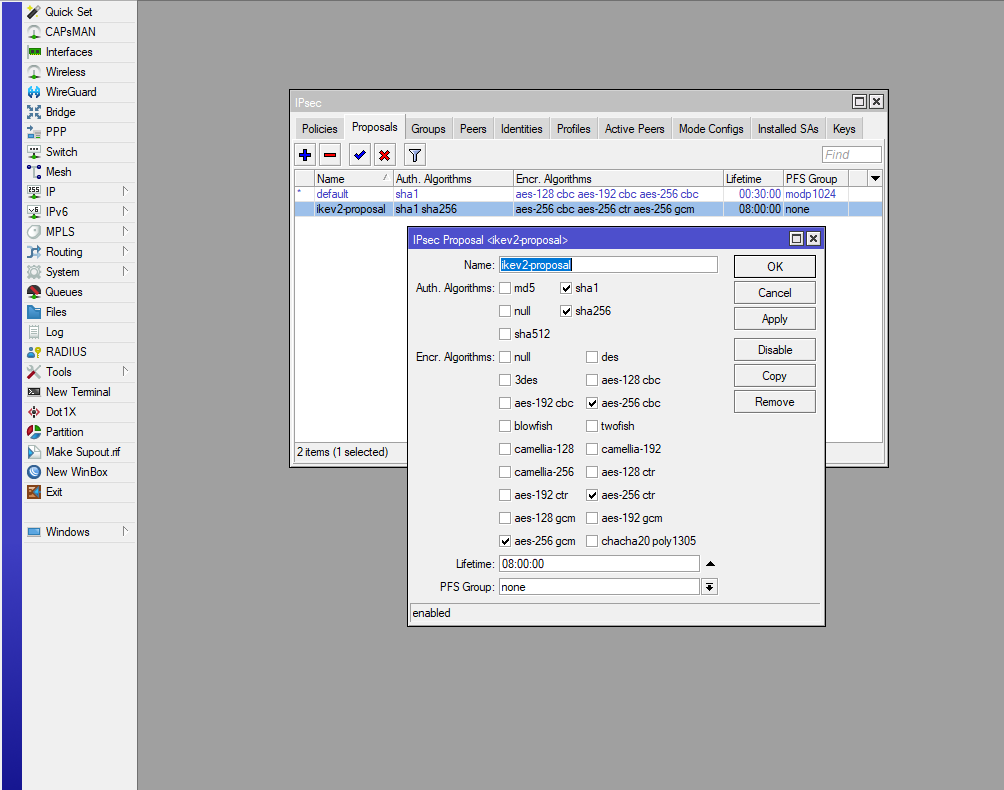

¶ Passo 15 - IPsec Proposta:

Na aba Proposals, defina a proposta de troca de dados por meio de encriptação com o cliente.

Name: Define o nome do Perfil;

Lifetime: Tempo útil que cada sessão poderá ficar ativa, neste exemplo 8 horas.

Marque as demais opções conforme o print abaixo:

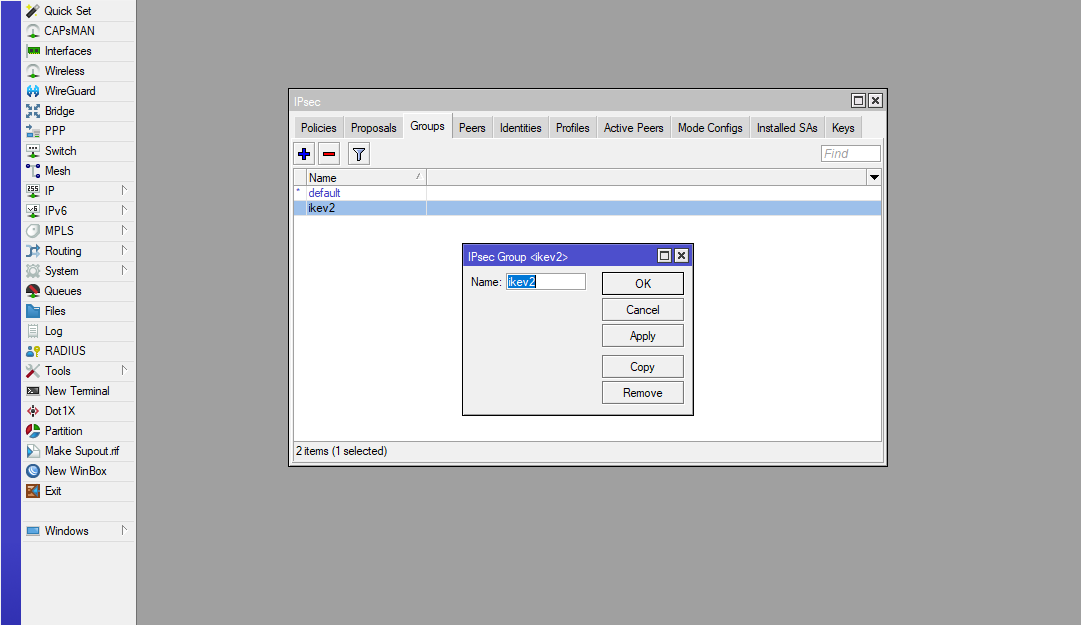

¶ Passo 16 - IPsec Group:

Na aba Groups, será criado um novo Grupo. Defina o nome e aplique para salvar.

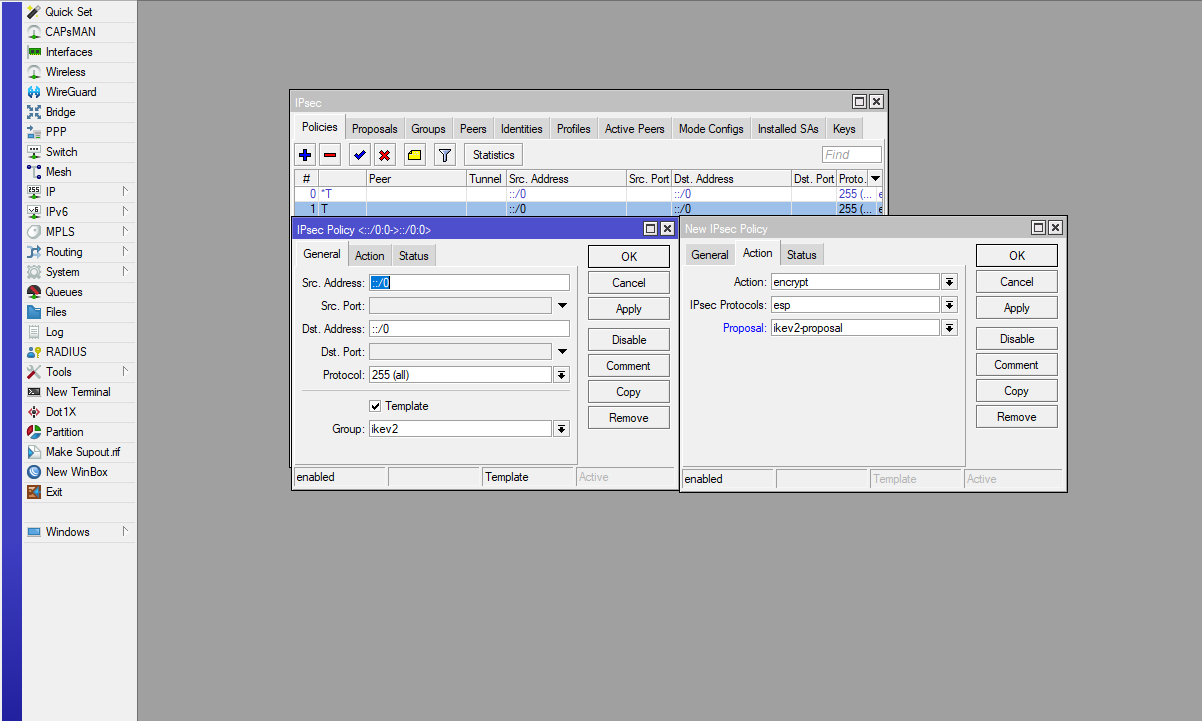

¶ Passo 17 - IPsec Policies:

Adicione uma nova Policy e marque a opção Template.

Selecione o grupo criado no passo 16.

Acesse a aba Action e selecione a proposta criada no passo 15 no campo Proposal.

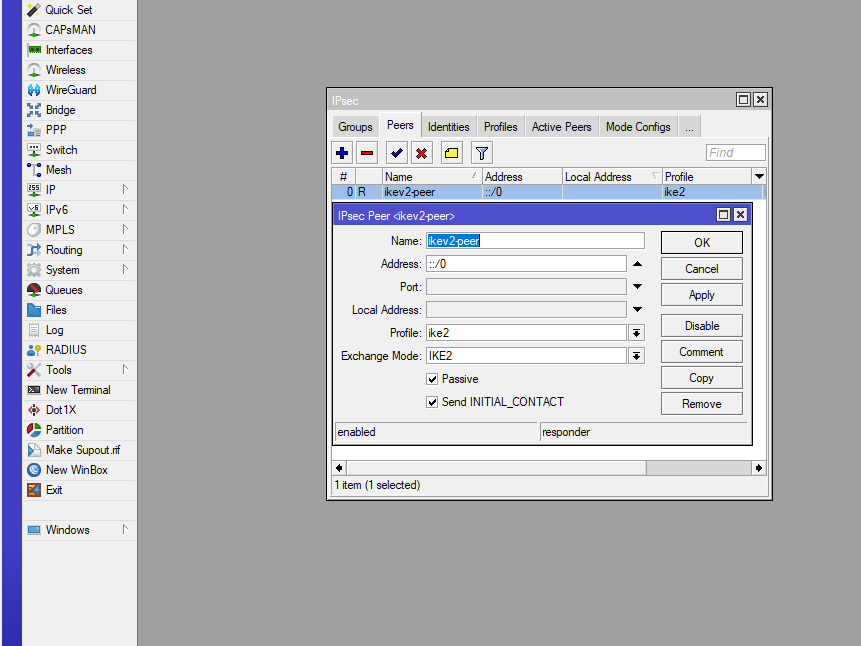

¶ Passo 18 - IPsec Peers:

Name: Descrição do Peer;

Profile: Selecione o perfil criado no passo 14;

Exchange Mode: Selecione o modo IKE2.

Habilite as opções Passive e Send INITIAL_CONTACT.

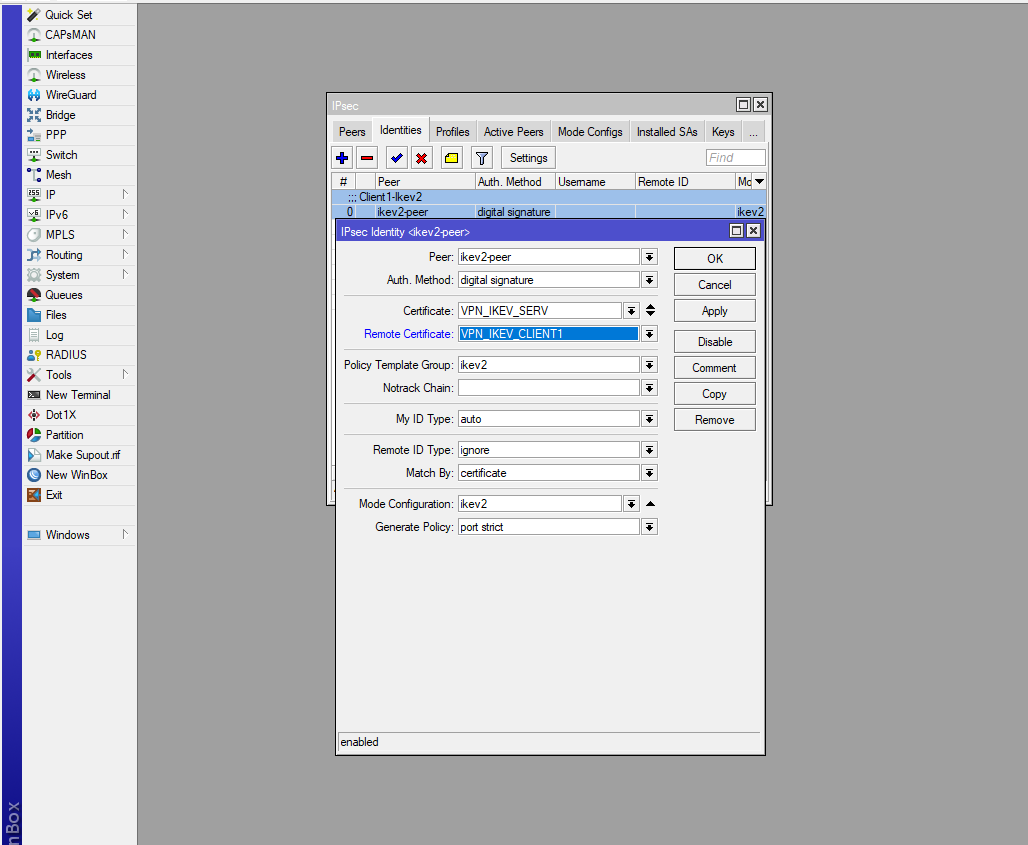

¶ Passo 19 - IPSec Identities:

Na aba Identities, será criado uma identificação do cliente.

Peer: Vincule o Peer criado no passo 18;

Auth. Method: Selecione Digital Signature;

Certificate: Selecione o certificado de servidor;

Remote Certificate: Selecione o certificado de cliente;

Policy Template Group: Selecione o grupo criado no passo 16;

My ID Type: Defina como Automático;

Remote ID type: Defina como Ignore;

Match By: Defina como Certificate;

Mode Configuration: Selecione o modo de configuração criado no passo 13;

Generate Policy: Defina como Port Strict.

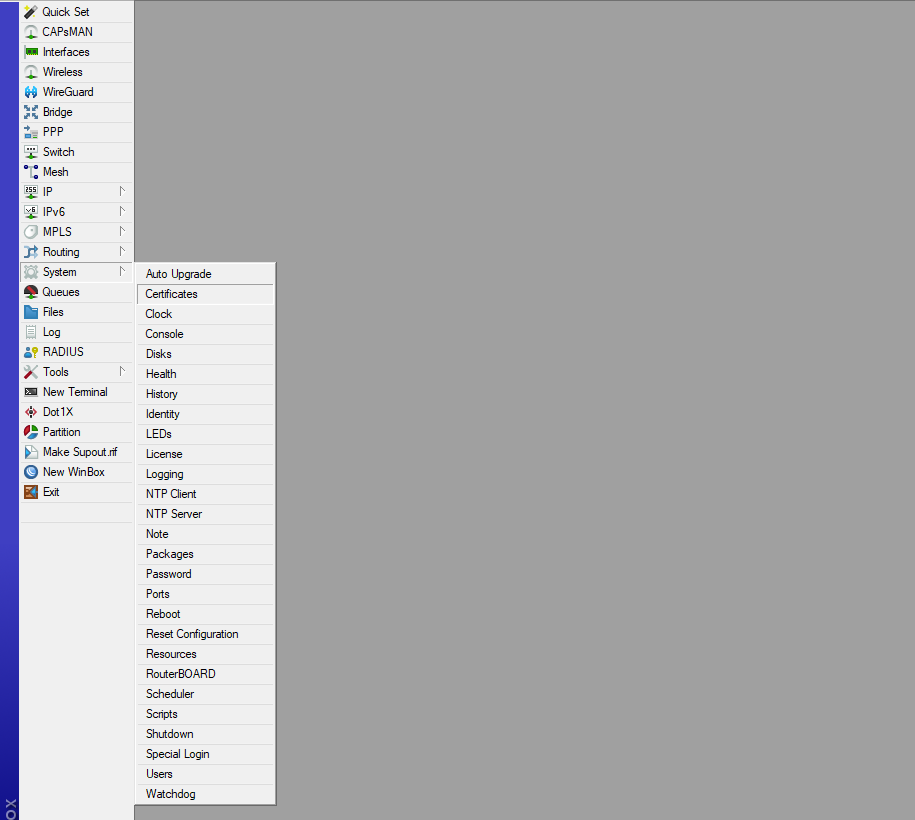

¶ Passo 20 - Exportar Certificados:

Navegue pelo Menu System -> opção Certificates.

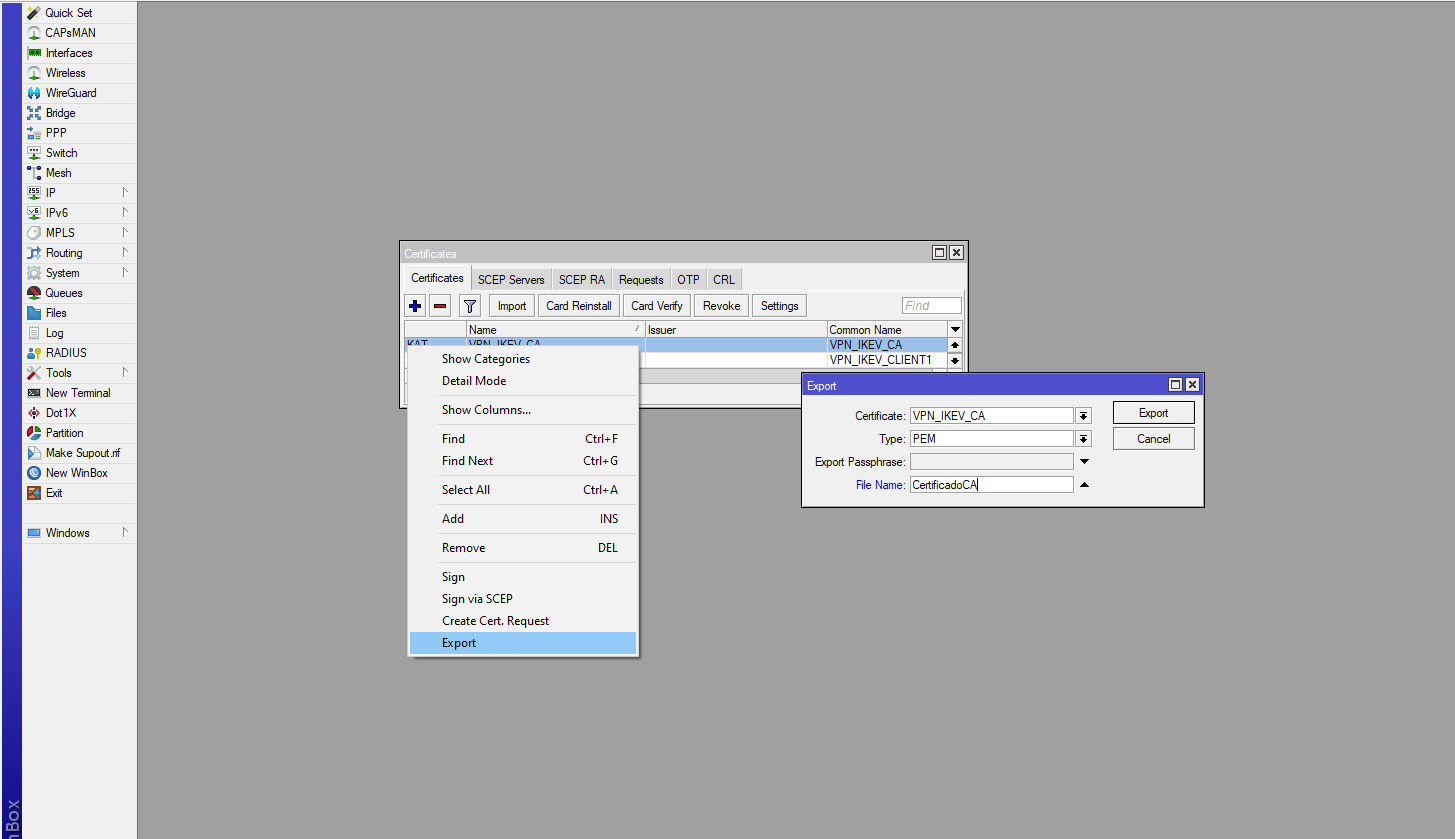

¶ Passo 21 - Exportar certificado CA:

Clique com o botão direito no certificado de CA e exporte com o tipo PEM.

File Name: Defina o nome do arquivo.

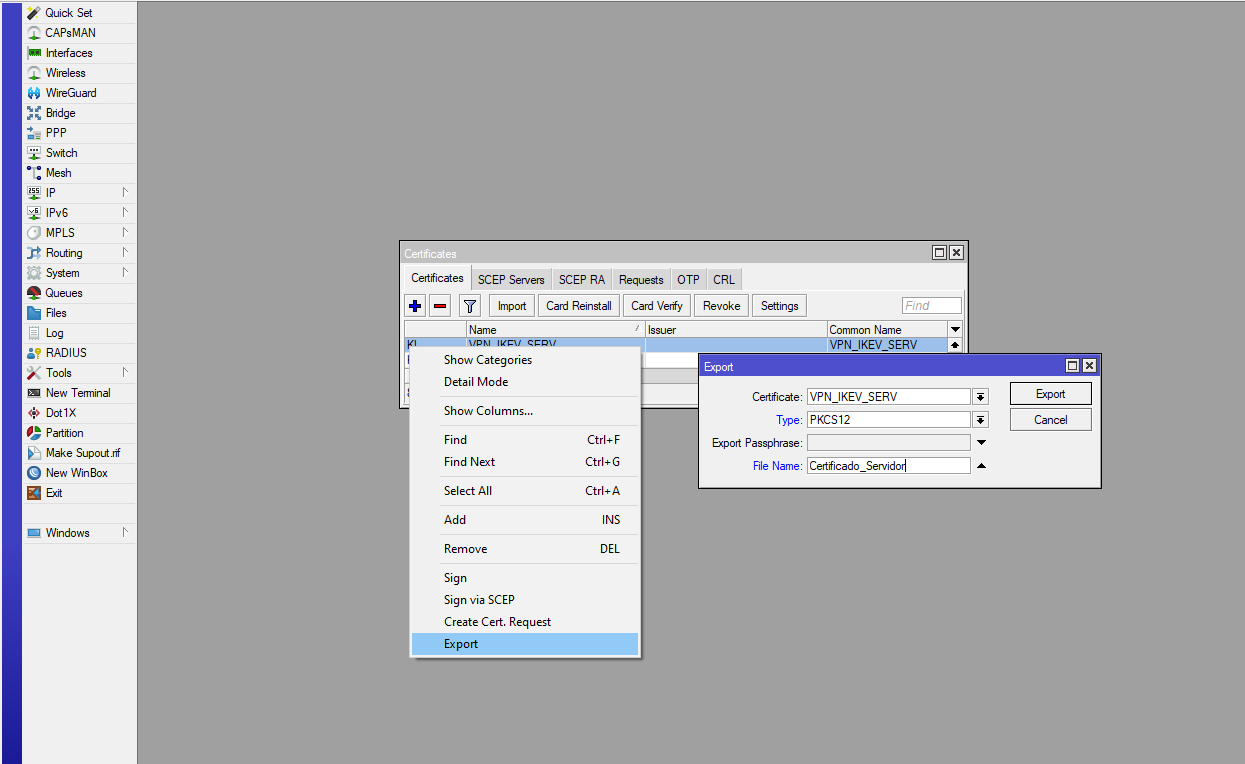

¶ Passo 22 - Exportar certificado Servidor:

Clique com o botão direito no certificado de Servidor e exporte com o tipo PKCS12.

File Name: Defina o nome do arquivo.

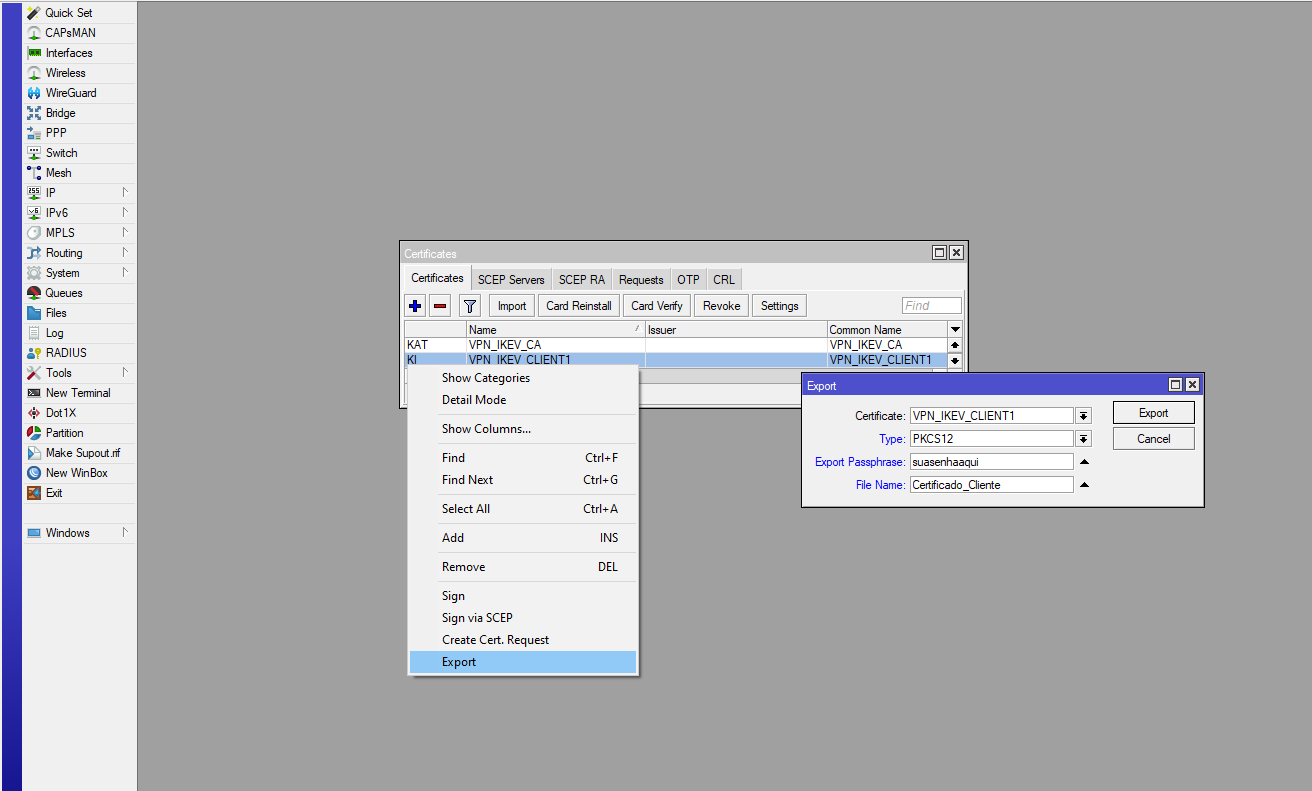

¶ Passo 23 - Exportar certificado Cliente:

Clique com o botão direito no certificado de Cliente e exporte com o tipo PKCS12;

Export Passphrase: Defina uma senha para o arquivo de no mínimo 8 caracteres e anote-a;

File Name: Defina o nome do arquivo.

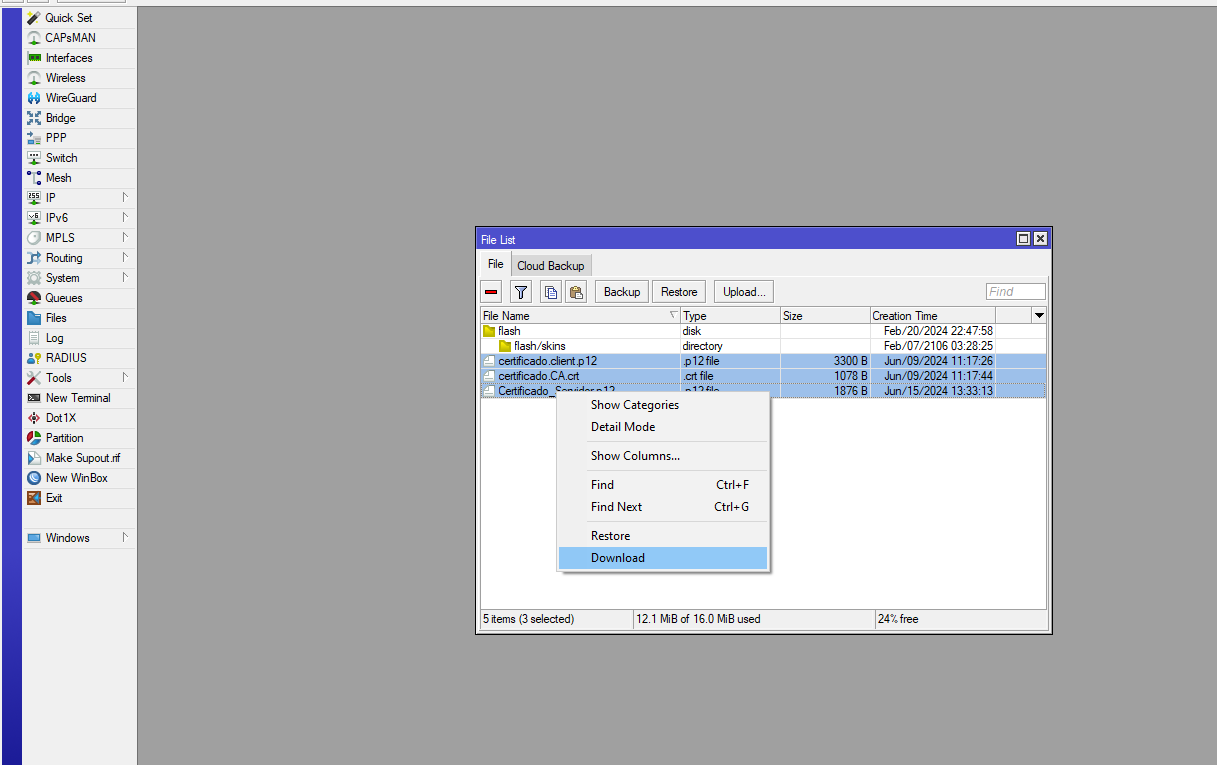

¶ Passo 24 - Download dos certificados:

Após os procedimentos realizados, os arquivos ficarão disponíveis no menu Files.

Selecione-os e clique com o botão direito. Depois, clique em download e defina o diretório para salvar seus certificados.

Com esses procedimentos realizados, seu equipamento está apto a recepcionar um novo cliente para conectar através do protocolo de VPN Ikev2. Para adicionar mais clientes, repita os passos referentes a criação do certificado de cliente e a Identities no passo de IPSec.

Sistemas operacionais como IOS e Windows necessitam dos certificados: CA e Cliente.

Android e Linux, precisarão dos 3 certificados: Cliente, Servidor e CA.